昨天看過了Alina POS的流量,今天就來看看Taidoor這隻病毒吧,這隻病毒利用釣魚郵件等APT方式,間接被下載進受害者電腦並開始連線到C&C Server,極大部分受害者都在台灣,趨勢科技跟賽門鐵克也都曾發布病毒報告(趨勢科技:https://www.trendmicro.co.kr/cloud-content/us/pdfs/security-intelligence/white-papers/wp_the_taidoor_campaign.pdf ,賽門鐵克:https://www.symantec.com/content/dam/symantec/docs/security-center/white-papers/trojan-taidoor-12-en.pdf ),病毒的其他相關背景資料可以參考這些報告,接下來就看看病毒到底會產生怎樣的流量呢?

根據防毒軟體公司的報告,這種病毒會試圖連到C&C Server上特定格式的網址,而每次連的網址都是重新產生的不同網址,趨勢科技跟賽門鐵克提供的網址格式如下:

「[C&C]/{5 random characters}.php?id={6 random numbers}{encrypted victim’s MAC address}」

根據另一份FireEye已經剩下頁庫存檔的報告則指出,後來出現了一個新種類的Taidoor病毒,它的網址格式則如下:

「/[file name].jsp?[2 random characters]=[6 random characters][encrypted MAC address]」

其中[file name]可能會是process、page、default、index、user、parse、about、security、query或login等詞。

一樣從昨天提到的來源取得pcap檔,那我們就來看看我們的封包檔裡面可以發現什麼吧。

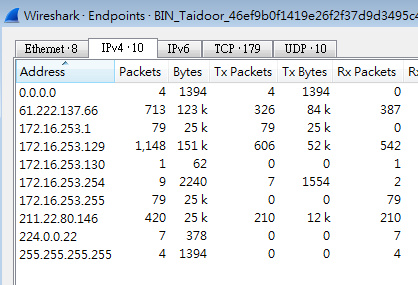

首先先確認一下這個封包裡面有哪些IP存在,所以利用Wireshark功能列Statistics>Endpoints這項功能,發現裡面除了內網虛擬IP(172.16..)、預設路由位址(0.0.0.0)、IGMP (應指V3版本)協議路由器(224.0.0.22)及Subnet Mask(255.255.255.255)外,還有2個外部IP。

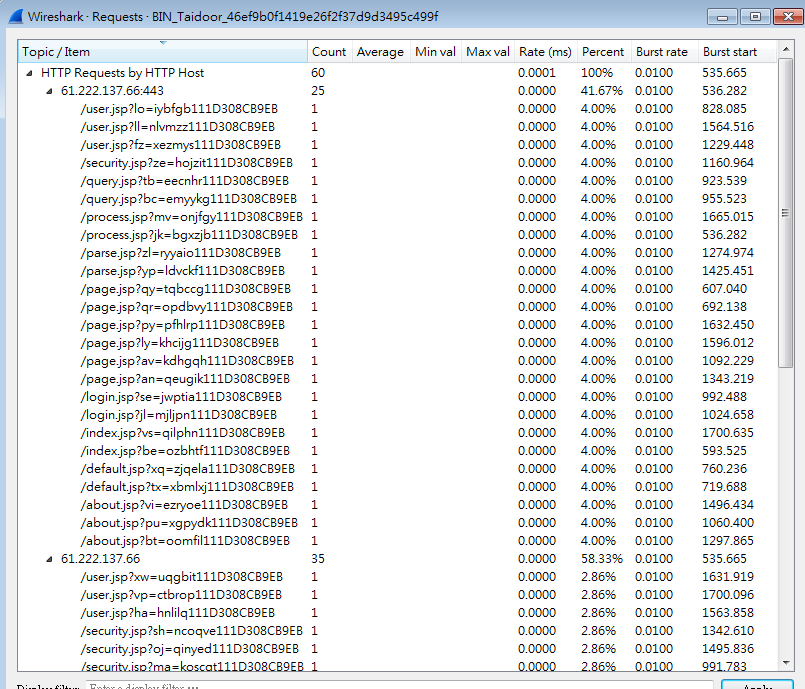

我們利用Wireshark功能列Statistics>HTTP>Requests這項功能,看看這個封包檔裡的Request都長得什麼樣子。

根據上圖,我們可以發現受害者電腦只跟兩個對象發出過HTTP的Request,其中一個是61.222這個IP的443 port,另一個則是同一個IP的80 Port。但觀察一下網址的長相,會發現是符合FireEye提供的網址規則的,也就是都符合「/[file name].jsp?[2 random characters]=[6 random characters][encrypted MAC address]」的模式。

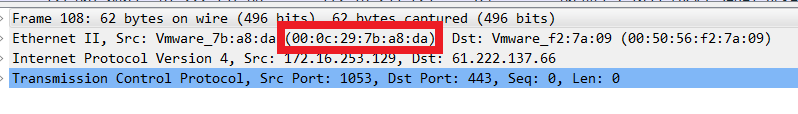

受害者的MAC address是「00:0c:29:7b:a8:da」,如下圖紅框處,而在網址中看到符合[encrypted MAC address]部分的值則是「111D308CB9EB」,稍微比對一下,可以發現加密過後的MAC address其實就是原本各段的值加上11後再去掉冒號連在一起而已。

我們從上面的說明,發現已經找到其中一個外部IP其實就是C&C Server,那剩下的另一個外部IP呢?

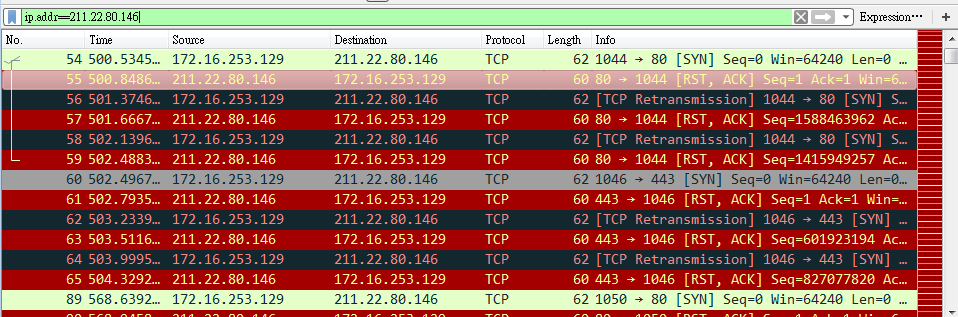

回到Wireshark,並使用「ip.addr==211.22.80.146」的過濾指令,卻發現全部都是連線建立失敗的封包,而且試圖連線的頻率十分頻繁,一秒內就有數次。

從封包內容看不出什麼東西,所以直接去Google這個IP,可以先查到他跟一個SHA1值是「ea04f074bfc47d1361582fdfcc3a28a26bf54178」的病毒有關係,而再到Virustotal去搜尋這個SHA1值,就可以發現的確也有防毒軟體把它歸類為Taidoor類型的病毒,所以我們可以推測這個IP也是其中一個C&C Server的IP,但可能因為某種原因當時是處於關閉狀態無法連線,所以連到該IP的封包才會連線失敗。

今天就介紹到這邊啦,如果還有什麼想要補充的也都歡迎告訴我喔~